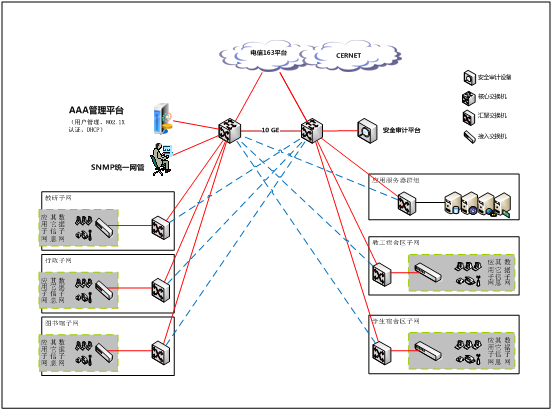

天翼校园网建设方案

来源: 日期:2021-04-29 阅读()

特点:

1、 校内用户通过802.1X客户端发起一次认证,通过后进入校园网。

2、天翼校园网用户完成一次认证后,可以用PPPOE客户端拨号接入电信163访问外网。

3、 有效的防代理、防私接手段,防止一拖N接入。

4、核心交换机一侧做端口映射,挂接安全审计设备,进行上网行为监控。

5、集中与分布结合的跨域/分区网管策略。

组网方案:

核心层采用两台万兆MPLS路由交换机:每个交换机(或一侧交换机)通过GE光链路接入电信163平台,负载均衡,两台核心交换机之间互联采用万兆光纤直连。

汇聚层采用万兆MPLS路由交换机:利用千兆双上行连接核心交换机,并具备升级至万兆的能力。下行全部通过千兆通路连接楼道接入层交换机。

接入层采用二层千兆上行快速以太网交换机:交换机支持千兆光口/电口上行,分别放置在各楼宇接入点,也可以根据实际需求进行多楼宇共用一个接入点减少投资,根据实际需求端口数量可相应选择合适端口数量的交换机,下行均通过10M/100M电缆连接各宿舍HUB设备,实现百兆接入的同时完成802.1x认证。

功能说明:

用户认证策略

通过加装的802.1X客户端直接通过合法的账户密码登陆,AAA平台进行合法性验证、防私接策略(通过接入交换机实现Dot1x认证及地址数量限定),通过认证后的用户,此时可以访问校园网资源;当用户拥有合法的天翼账号,可以在此时通过天翼客户端拨入163,实现对互联网的访问。

安全审计:

使用专门的安全审计设备,通过核心交换机做端口镜像,提取流量至安全审计设备上进行上网行为监控,根据需要,可以选择过滤、拦截等各种策略的实施或仅仅进行旁路记录。

SNMP统一网管系统分级管理:

1、电信有最高级别的网管;

2、校方有较高级别的统一网管;

3、各个分校区可以再建立具备一定级别的网管;

电信维护的终端可以通过VPN方式拨入校园网,校内建立完善的统一网管平台在核心交换机侧,同时各个分校区可以根据自身的条件在各自区域内建立相对独立的网管系统。

网络核心软件系统安全防护策略

认证平台AAA侧:

1、用户伪认证识别;

2、具备实时调整账户更新周期;

3、病毒防护;

4、双机负载的基础上实施CPU及数据库存储的过载保护;

5、脚本文件不允许反汇编及探头软件登陆

DHCP Server侧:

1、具备实时调整DHCP老化更新时间;

2、IP地址池各分段网络IP地址周期校对;

3、硬件平台性能及防病毒能力提升;

802.1x侧:

1、禁止程序接受反汇编;

2、禁止程序接受非更新情况下的脚本更新;

3、定期实时更新和检测;

4、客户端出现故障时,自动强行连接内网服务器进行下载和更新安装

网络用户权限安全管理策略:

常规用户认证:基于用户的账号和密码实现认证,结合MAC和端口号的绑定及本机避免双网卡Proxy实现防代理的根本避免。

高级别权限用户:针对行政区或者部分高端集中客户,实现基于硬件物理端口的认证或者非认证即插即用用上网模式,推荐在行政区实施该模式。利用物理端口和区域物理隔离特定用户的使用和认证;

学生用户进行个人账号的加密管理,即保证学生使用自己账号的私有权力,并在网管中心数据库进行安全维护。

结合认证服务器与统一网管平台对学生用户上网尤其是浏览INTERNET进行必要监控,主要是对访问地址进行记录,并通过在核心路有交换机上启用ACL功能对非法网站进行屏蔽。

为了防止学生用户对现网设备及系统进行攻击,在汇聚层设备上进行流量监控,若发现一定时间不规律流量出现,由统一网管进行封闭端口指令发布。

在汇聚层进行QinQ功能的实现,对学生宿舍密集区域进行物理地址标识唯一性管理,及时发现违规用户的地址进行查处。